Sécurité : Le centre hospitalier d’Oloron-Sainte-Marie a annoncé avoir été victime d’une attaque au rançongiciel. Une attaque qui fait suite aux précédents incidents similaires signalés par les hôpitaux de Dax et de Villefranche. Après la vague qui a touché les Etats-Unis en 2020, c’est au tour des hôpitaux français de se retrouver dans le viseur des cybercriminels.

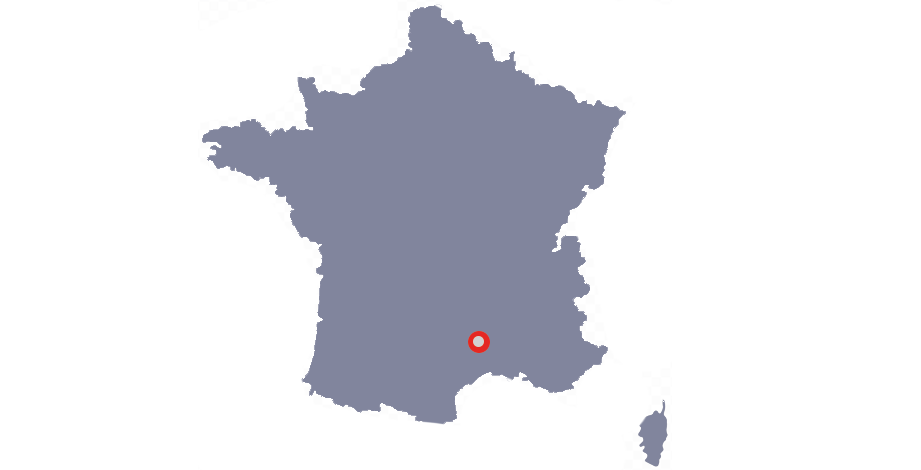

Après Dax et Villefranche, c’est au tour de l’hôpital d’Oloron-Sainte-Marie, situé dans les Pyrénées atlantiques, de se débattre avec un ransomware. L’incident a été révélé par l’AFP : l’attaque a été détectée lundi par les services informatiques de l’hôpital. Les attaquants réclament une rançon de 50 000 dollars en échange de la clé de déchiffrement. Somme que l’hôpital refusera de payer, selon un communiqué de l’autorité régionale de santé.

En attendant une remise en marche du système, le personnel de l’hôpital est contraint de revenir au papier et au crayon pour continuer ses opérations. Selon Le Monde,l’attaque pourrait occasionner le report de certaines opérations, mais ne bloque pas le déroulement du programme de vaccination contre la Covid-19 mis en œuvre par l’hôpital. Une plainte a été déposée auprès de la gendarmerie et des agents de l’Anssi ont accompagné les forces de l’ordre qui se sont rendues sur place. L’investigation est confiée à la section cybercriminalité du parquet de Paris, chargée d’enquêter sur les tentatives d’extorsion au ransomware dans toute la France.

publicité

Evolution des cibles

Oloron-Sainte-Marie n’est que le dernier d’une longue série de cyberattaques ayant visé les hôpitaux français depuis le début de l’année. La technique employée est souvent la même : les attaquants installent un rançongiciel sur le réseau, qui chiffre les données, et exige le paiement d’une rançon, généralement en bitcoin, pour obtenir la clé de déchiffrement.

« Ce n’est pas vraiment une nouveauté en soi. L’élément novateur que l’on constate, c’est la fréquence de ces attaques depuis le début d’année », explique Loïc Guézo, secrétaire général du Clusif. Cédric O l’avait rappelé devant l’Assemblée nationale, en marge de l’annonce d’un plan de soutien à la cybersécurité : depuis le début de l’année 2021, le gouvernement constate « une attaque par semaine » contre des établissements de santé, soit une sérieuse recrudescence des attaques par rapport à 2020.

« Ce n’est pas vraiment une nouveauté en soi. L’élément novateur que l’on constate, c’est la fréquence de ces attaques depuis le début d’année », explique Loïc Guézo, secrétaire général du Clusif. Cédric O l’avait rappelé devant l’Assemblée nationale, en marge de l’annonce d’un plan de soutien à la cybersécurité : depuis le début de l’année 2021, le gouvernement constate « une attaque par semaine » contre des établissements de santé, soit une sérieuse recrudescence des attaques par rapport à 2020.

Qu’est-ce qui explique cette soudaine montée en puissance des attaques visant ce secteur ? Plusieurs pistes sont envisagées. La première est celle d’un report des attaquants vers de nouvelles cibles géographiques, après les campagnes ayant visé de nombreux hôpitaux américains en 2020. « Les attaques visant les hôpitaux français en 2021 sont un simple copier/coller de celles ayant visé les hôpitaux américains en 2020. Les établissements français, qui sont des structures publiques très contrôlées d’un point de vue comptable, sont moins disposés à payer la rançon. En revanche, les hôpitaux américains, qui ont une culture un peu différente, étaient beaucoup plus disposés à payer. » Les hôpitaux américains ayant revu leurs dispositifs de cybersécurité suite aux incidents de l’année passée, les attaquants se déportent assez naturellement sur des établissements de santé dans d’autres pays, en espérant réaliser des opérations similaires.

Un secteur qui peine à se sécuriser

L’autre piste évidente, c’est le manque de sécurisation des réseaux informatiques des hôpitaux français : un rapport de l’Anssi daté du 22 février, relayé par le site TicSanté,dresse ainsi un état des lieux sévère de la cybersécurité dans le secteur hospitalier. Selon l’agence, le secteur souffre de nombreuses difficultés en la matière : SI complexes, souvent hétérogènes et disparates, qui offrent une large surface d’attaque, multiplication des interconnexions avec des partenaires et des entreprises externes, et un manque de moyen qui conduit souvent les directions à sacrifier les budgets dédiés à la sécurité.

L’Anssi relève également les risques posés par les dispositifs médicaux, qui ne respectent pas toujours l’état de l’art en matière de sécurité. Ce critère n’est pas toujours pris en compte dans la décision d’achat de ces équipements très coûteux et de nombreux appareils sont reliés à des équipements obsolètes ou qui ne sont plus pris en charge par le constructeur. « C’est un problème que les experts du domaine hospitalier évoquent souvent, on constate un écart entre le niveau d’investissement dans les équipements de santé et leur niveau de sécurité », explique Loïc Guézo. « Il s’agit souvent de boîtes noires, qui ne peuvent pas toujours être patchées ou utilisées avec des logiciels de sécurité au risque de faire perdre la garantie. »

Un sujet qui n’est pas sans rappeler les problématiques auxquelles fait face le secteur industriel, qui se retrouve souvent contraint de fonctionner sur des équipements obsolètes du fait des coûts importants induits par le remplacement des automates, dont seules les dernières versions disposent des améliorations de sécurité récente. A cela s’ajoute la pression sur les utilisateurs, qui s’affranchissent souvent des règles de cybersécurité pour pouvoir continuer à faire fonctionner les services de santé et répondre à l’afflux des patients.

Pas là par hasard

Autant de facteurs qui font des hôpitaux et établissements de santé des cibles faciles pour les cybercriminels. Pourtant, ceux-ci ne frappent pas au hasard et, pour Loic Guezo, « les cybercriminels savent très bien où ils sont » lorsqu’ils déclenchent un ransomware. Il rappelle ainsi les promesses avancées par certains groupes au début de la pandémie de Covid-19 : interrogés par Bleeping Computer, plusieurs cartels de ransomware avaient en effet annoncé qu’ils allaient cesser de viser les hôpitaux et établissements de santé. Une promesse qui aura tenu quelques semaines à peine, mais qui montrait bien que les attaquants connaissent bien l’environnement dans lequel ils déclenchent leurs logiciels malveillants.

« En matière de ransomware, on est passé d’un mode opératoire où les attaquants visaient un poste complètement au hasard à des attaques criminelles qui cherchent à verrouiller l’ensemble du parc informatique et à demander des rançons en conséquence », rappelle Loïc Guézo. L’époque des attaques au petit bonheur la chance, façon Locky, est révolue : aujourd’hui les attaques au ransomware passent par plusieurs phases impliquant des acteurs très spécialisés dans chaque étape, et les attaquants qui déclenchent le ransomware savent généralement très bien à qui ils ont affaire lorsqu’ils ouvrent les négociations avec la victime.

Face à cette évolution, le gouvernement a tapé du poing sur la table et annoncé un plan visant à soutenir la sécurisation des hôpitaux, en parallèle de son plan de soutien à la filière cybersécurité dans son ensemble. Celui-ci comprend un soutien financier aux hôpitaux qui décident d’accorder une certaine part de leur budget à la cybersécurité, ainsi que l’intégration de 135 groupes hospitaliers à la liste des opérateurs de service essentiels, qui seront donc dans le giron des obligations prévues par la directive européenne NIS.

Comme l’estime Loïc Guézo, l’annonce n’est pas surprenante. « C’est quelque chose qui était attendu : jusqu’alors seuls quelques hôpitaux importants étaient considérés comme des opérateurs d’importance vitale (OIV) au sens de la loi de programmation militaire de 2014-2019, mais le gouvernement n’avait pas encore finalisé la liste complète des opérateurs de services essentiels (OSE). C’est de toute façon un processus qui prend un certain temps et qui demande un important travail d’identification des composantes critiques au sein des SI. » En couplant un effort de sécurisation du secteur avec le fait de ne pas payer les rançons exigées par les cybercriminels, on peut espérer qu’à moyen terme, les établissements de santé et hôpitaux français cessent d’être pris pour cible par les groupes cybercriminels. En attendant, il va falloir serrer les dents.

Source: https://www.zdnet.fr/actualites/hopitaux-et-ransomware-les-cybercriminels-savent-tres-bien-ou-ils-sont-39919235.htm?utm_source=NL&utm_medium=email&utm_campaign=&utm_content=&utm_term=20210311